Introducción

La metodología de aprendizaje dentro de una educación digitalizada se basa en que el alumnado pueda aprender de forma más autónoma, aunque siempre guiado por el docente. El profesorado debe colaborar en el desarrollo de la capacidad de los estudiantes para buscar, filtrar, interpretar y comunicar la información, tanto de forma individual, como en entornos de cooperación entre iguales, valiéndose de las oportunidades que proporcionan las nuevas tecnologías y aprovechando las posibilidades de aprendizaje y de comunicación que nos ofrece Internet .

Las herramientas y recursos didácticos digitales educativos constituyen una oportunidad para desarrollar un aprendizaje más motivador y eficaz, permitiendo el acceso a múltiples y variadas fuentes de información mediante el empleo de herramientas multimedia e interactivas. La finalidad consiste en lograr una educación de calidad, comprometida con las necesidades de la sociedad del conocimiento, más actualizada y, sobre todo, más cercana al entorno del alumnado.

Uno de los objetivos del sistema educativo actual es la adquisición de la competencia digital, es decir, la obtención de conocimientos, habilidades y capacidades, en armonía con valores y actitudes, utilizando de manera óptima y eficaz, en todas las áreas de conocimiento, las herramientas y recursos tecnológicos digitales.

La dinamización del aprendizaje motivacional puede conseguirse gracias a la coexistencia de gran variedad de herramientas, muchas de ellas online, pues permiten al alumnado realizar el aprendizaje a través de otras actividades educativas como, por ejemplo, diseñar infografías, montar vídeos y alojarlos en una red educativa, crear radios escolares, mapas de conceptos, libros electrónicos en la red, ejes cronológicos, mapas de etiquetas describiendo los lugares señalados, posters multimedia o revistas digitales, entre otras. Todos estos recursos digitales deben estar integrados en el marco de una enseñanza global, activa y participativa.

Marco legislativo

Para la elaboración de la secuenciación didáctica y aplicación en el aula, se han de considerar los perfiles de salida establecidos por la Ley Orgánica 3/2020, de 29/12 de diciembre, por la que se modifica la Ley Orgánica 2/2006, de 3 de mayo, de Educación (LOMLOE). Para acotar este trabajo se va a considerar el perfil de la Competencia Digital del alumnado y los indicadores de este módulo formativo que se encuentran recogidos en los decretos que desarrollan el currículo en nuestra Comunidad Autónoma.

En concreto en el anexo I.B, tanto del DECRETO 38/2022 de 29 de septiembre, como del Decreto 39/2022 de 29 de septiembre, por los que se establecen la ordenación y el currículo de la Educación Primaria y Secundaria, respectivamente, en la Comunidad de Castilla y León. Las competencias a obtener son:

- Al completar la Educación Primaria, el alumno o la alumna:

CD1. Realiza búsquedas guiadas en Internet y hace uso de estrategias sencillas para el tratamiento digital de la información (palabras clave, selección de información relevante, organización de datos...) con una actitud crítica sobre los contenidos obtenidos.

CD2. Crea, integra y reelabora contenidos digitales en distintos formatos (texto, tabla, imagen, audio, vídeo, programa informático...) mediante el uso de diferentes herramientas digitales para expresar ideas, sentimientos y conocimientos, respetando la propiedad intelectual y los derechos de autor de los contenidos que reutiliza.

CD3. Participa en actividades o proyectos escolares mediante el uso de herramientas o plataformas virtuales para construir nuevo conocimiento, comunicarse, trabajar cooperativamente, y compartir datos y contenidos en entornos digitales restringidos y supervisados de manera segura, con una actitud abierta y responsable ante su uso.

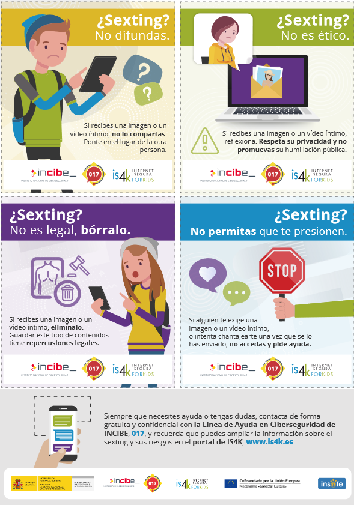

CD4. Conoce los riesgos y adopta, con la orientación del docente, medidas preventivas al usar las tecnologías digitales para proteger los dispositivos, los datos personales, la salud y el medioambiente, y se inicia en la adopción de hábitos de uso crítico, seguro, saludable y sostenible de dichas tecnologías.

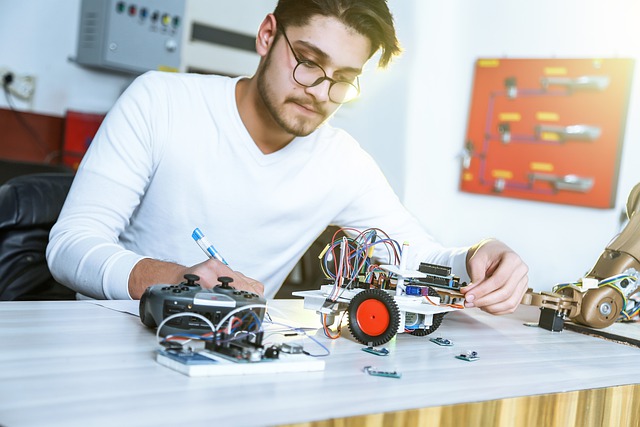

CD5. Se inicia en el desarrollo de soluciones digitales sencillas y sostenibles (reutilización de materiales tecnológicos, programación informática por bloques, robótica educativa…) para resolver problemas concretos o retos propuestos de manera creativa, solicitando ayuda en caso necesario.

- Al completar la Enseñanza Secundaria, el alumno o la alumna:

CD1. Realiza búsquedas en Internet atendiendo a criterios de validez, calidad, actualidad y fiabilidad, seleccionando los resultados de manera crítica y archivándolos, para recuperarlos, referenciarlos y reutilizarlos, respetando la propiedad intelectual.

CD2. Gestiona y utiliza su entorno personal digital de aprendizaje para construir conocimiento y crear contenidos digitales, mediante estrategias de tratamiento de la información y el uso de diferentes herramientas digitales, seleccionando y configurando la más adecuada en función de la tarea y de sus necesidades de aprendizaje permanente.

CD3. Se comunica, participa, colabora e interactúa compartiendo contenidos, datos e información mediante herramientas o plataformas virtuales, y gestiona de manera responsable sus acciones, presencia y visibilidad en la red, para ejercer una ciudadanía digital activa, cívica y reflexiva

CD4. Identifica riesgos y adopta medidas preventivas al usar las tecnologías digitales para proteger los dispositivos, los datos personales, la salud y el medioambiente, y para tomar conciencia de la importancia y necesidad de hacer un uso crítico, legal, seguro, saludable y sostenible de dichas tecnologías.

CD5. Desarrolla aplicaciones informáticas sencillas y soluciones tecnológicas creativas y sostenibles para resolver problemas concretos o responder a retos propuestos, mostrando interés y curiosidad por la evolución de las tecnologías digitales y por su desarrollo sostenible y uso ético.

Y en el anexo I del DECRETO 40/2022, de 29 de septiembre, por el que se establece la ordenación y el currículo del Bachillerato en la Comunidad de Castilla y León.

- Al completar el Bachillerato, el alumno o la alumna:

CD1. Realiza búsquedas avanzadas comprendiendo cómo funcionan los motores de búsqueda en Internet aplicando criterios de validez, calidad, actualidad y fiabilidad, seleccionando los resultados de manera crítica y organizando el almacenamiento de la información de manera adecuada y segura para referenciarla y reutilizarla posteriormente.

CD2. Crea, integra y reelabora contenidos digitales de forma individual o colectiva, aplicando medidas de seguridad y respetando, en todo momento, los derechos de autoría digital para ampliar sus recursos y generar nuevo conocimiento.

CD3. Selecciona, configura y utiliza dispositivos digitales, herramientas, aplicaciones y servicios en línea y los incorpora en su entorno personal de aprendizaje digital para comunicarse, trabajar colaborativamente y compartir información, gestionando de manera responsable sus acciones, presencia y visibilidad en la red y ejerciendo una ciudadanía digital activa, cívica y reflexiva.

CD4. Evalúa riesgos y aplica medidas al usar las tecnologías digitales para proteger los dispositivos, los datos personales, la salud y el medioambiente y hace un uso crítico, legal, seguro, saludable y sostenible de dichas tecnologías.

CD5. Desarrolla soluciones tecnológicas innovadoras y sostenibles para dar respuesta a necesidades concretas, mostrando interés y curiosidad por la evolución de las tecnologías digitales y por su desarrollo sostenible y uso ético.