2. Virus y amenazas.

Virus y amenazas.

Este punto se centra en más profundidad en los peligros a los que nos podemos ver expuestos, relacionándolos con el uso de los dispositivos conectados a la red.

Se entiende como amenaza cualquier daño, evento o posible circunstancia que pueda afectar a la vulnerabilidad de los dispositivos, independientemente de que sea intencionada o no. Por tanto, es necesario poner los medios pertinentes para evitarlas.

La ingeniería social es el mecanismo por el cual los ciberdelincuentes consiguen engañar a los usuarios de la red, a través de trucos y estrategias, infectando los dispositivos o robando información de los usuarios.

A menudo aprovechan la curiosidad que produce cierta información, consiguiendo manipular a los usuarios que están usando la red de tal manera que influyen en las actuaciones que los ciberdelincuentes desean.

Existen numerosas temáticas a las que recurren los diseñadores de este tipo de táctica. Entre ellas se pueden encontrar:

- Catástrofes naturales/accidentes.

- Celebraciones importantes de eventos, congresos, festivales, mundiales, etc.

- Noticias y curiosidades de famosos.

- Publicidad sobre nuevos productos y/o servicios.

- Circunstancias que pueden generar alarma.

- Temas políticos.

Las amenazas y ataques provocados por la ingeniería social intentan conseguir que los usuarios revelen información relevante, tomando en ocasiones el control de los dispositivos.

En la actualidad existen diferentes tipos de ataques basados en el engaño y la manipulación. Tiene diferentes consecuencias, pero todas ellas suelen estar precedidas de un malware que atacará al dispositivo en red.

A continuación, se tratarán en profundidad las amenazas y malware más comunes: Virus, troyanos (Keyloggers) y gusanos, Spyware, Phishing, Spam, otras APPS maliciosas y ataques a contraseñas.

2.1. Virus, troyanos (Keyloggers) y gusanos.

Los virus, troyanos (dentro de los que se pueden encontrar los dañinos Keyloggers) y los gusanos, se encuentran dentro de la categoría de malware.

Son programas maliciosos que se pueden introducir en los dispositivos de los usuarios con la finalidad de robar datos confidenciales, hacer que el dispositivo no funcione correctamente o incluso tomando su control total e inutilizándolo.

A continuación, se detallan sus diferencias:

- Los virus: su diseño hace que se puedan copiar a sí mismos propagándose a otros dispositivos.

- Los Troyanos: como su propio nombre indica, un troyano es una amenaza que no aparenta ser lo que es. Es un malware muy eficaz que se suele camuflar bajo la apariencia de un software legítimo que infecta los dispositivos, normalmente, a través de la ingeniería social.

- Keyloggers o registradores de teclas: Los keyloggers son tipos de troyanos que capturan y recopilan todo aquello que se escribe en el dispositivo sin que el usuario se dé cuenta. Pueden estar camuflados en un software o en un hardware como una memoria USB.

- Gusanos: Los gusanos son un tipo de malware que una vez ejecutado, puede modificar o ejecutar el código del sistema del dispositivo infectado. Como cualquier troyano, pasa desapercibido al principio, hasta que su reproducción se manifiesta en el rendimiento del dispositivo.

Este apartado se tratará en más profundidad en los contenidos del Bloque B1.

Protección ante los virus, troyanos, keyloggers y gusanos:

La mejor protección consiste en mantener los dispositivos con las últimas actualizaciones instaladas y disponer de un antivirus actualizado frente a las últimas amenazas. Además, también es conveniente evitar descargar archivos sospechosos, evitando también descargas de programas o aplicaciones de páginas no oficiales.

A la hora de utilizar memorias o discos extraíbles, se debe utilizar el antivirus para asegurarse que no contiene ninguna amenaza.

2.2. Spyware o software espía.

El spyware es un tipo de software diseñado para recopilar información sobre una persona u organización sin su conocimiento. A menudo se instala en un dispositivo sin el consentimiento del usuario y se utiliza para hacer un seguimiento de sus actividades, recopilar información personal o mostrar publicidad no deseada. (Se verá en más profundidad en los contenidos del bloque B1).

Protección ante el spyware:

Será fundamental tener instalado en el dispositivo las últimas actualizaciones, así como un antivirus. A la hora de descargar software se deberá realizar desde las páginas oficiales. También es esencial ignorar los anuncios con ventanas emergentes o “pop-ups” que aparecen durante la navegación en páginas webs y evitar hacer clic en enlaces poco fiables.

2.3. Phishing.

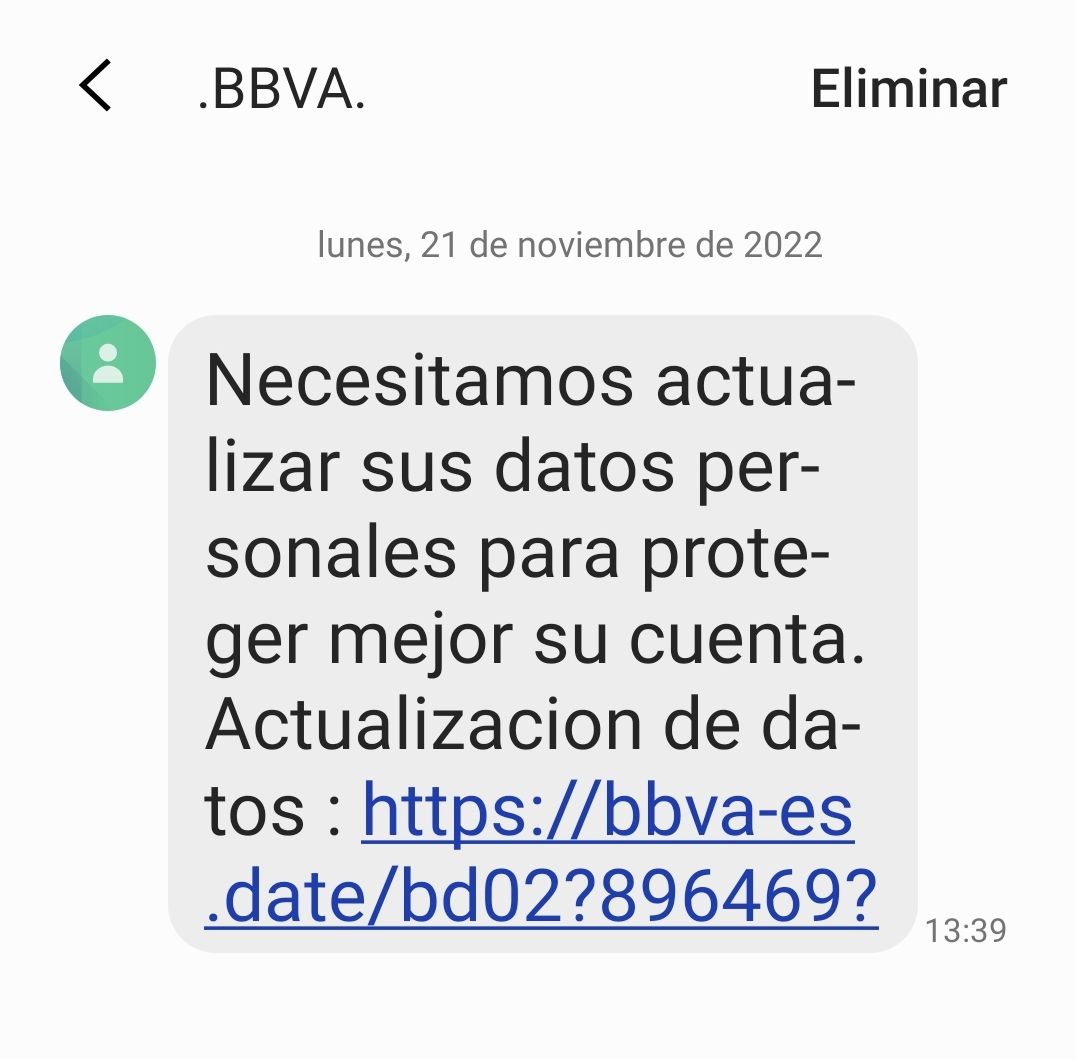

El phishing es un tipo de ataque cibernético en el que un atacante trata de engañar a una víctima para que le revele información sensible, como credenciales de inicio de sesión o información financiera, haciéndose pasar por una entidad de confianza en una comunicación electrónica.

Los ataques de phishing pueden adoptar muchas formas, incluyendo correo electrónico, mensaje de texto o mensaje en redes sociales. (Se verá en más profundidad en los contenidos del bloque B1).

Ejemplo de phishing para que el usuario acceda a una web fraudulenta y aporte sus datos a acceso a su cuenta bancaria:

2.4. Spam o correo electrónico no deseado.

El spam son comunicaciones masivas no solicitadas, a menudo es enviado con fines comerciales. Generalmente se envía a través de correo electrónico, pero también pueden usarse otras formas de comunicación electrónica, como mensajes de texto o redes sociales. Se considera generalmente una molestia porque puede obstruir los buzones de correo y puede utilizarse para entregar contenido malicioso, como ataques de phishing o malware. Para protegerse del spam, es importante utilizar filtros de spam y tener precaución al abrir correos electrónicos o enlaces de remitentes desconocidos.

El Spam o correo electrónico no deseado es otro tipo de ataque provocado por ingeniería social. En este caso se reciben grandes cantidades de mensajes publicitarios a través del correo sin haberse solicitado.

Se propagan fundamentalmente a través del correo electrónico, pero también es usual recibir spam a través del envío de mensajes sms o a través de mensajes de aplicaciones de mensajería instantánea. A veces estos correos o mensajes pueden adjuntar ficheros que descargan malware en los dispositivos o incluso pueden incluir enlaces que lleven a páginas que suplantan la identidad de los servicios.

Su objetivo principal es la publicidad masiva no deseada, pero también puede implicar la infección de dispositivos mediante malware o un ataque masivo y simultáneo tipo phishing a un gran sector de la población.

Protección ante el spam

Una recomendación útil es tener una cuenta específica para registrarse en promociones, ofertas, etc. Ya sea registro por internet o en documentos físicos, puesto que siempre que se ofrece una dirección de correo electrónico y se autoriza a su uso para fines publicitarios, existirá la posibilidad de la recepción de mensajes publicitarios, en muchas ocasiones no deseados.

Por otro lado, será fundamental configurar el filtro antispam del gestor de correo para evitar la recepción de este tipo de mensajes. Depende de cada gestor de correo electrónico, pero normalmente seleccionando el mensaje y marcándolo como Spam, ya no se recibirán más mensajes de ese destinatario.

Para evitar este tipo de mensajes masivos y sus posibles peligros, existe la posibilidad de darse de alta en el servicio de la Lista Robinson.

Es un servicio gratuito en el que el usuario se puede dar de alta para disminuir la publicidad que recibe.

Además, su servicio se puede aplicar a teléfono, correo electrónico (también correo postal), y SMS/MMS.

Para darse de alta en el servicio será necesario acceder y solicitar el servicio a través de la página web:

Acceso a la web de la lista Robinson: Pinchar aquí

2.5. Apps maliciosas.

Las aplicaciones maliciosas se hacen pasar por aplicaciones legítimas u oficiales tratando de imitar a otras aplicaciones de éxito.

Una vez se han instalado pedirán al usuario datos y permisos abusivos que no son necesarios para el uso de la aplicación. Se propagan descargando estas aplicaciones fuera de las tiendas oficiales.

Su objetivo principal es aprovechar los permisos concedidos para obtener información de forma ilegal y tomar el control del dispositivo. Las consecuencias pueden variar según el tipo de permiso que se haya concedido a la aplicación instalada. La mayoría de las veces su intención es robar datos que llegarán al atacante y se aprovechará de ellos con diversos fines. En otras ocasiones puede hacer que el dispositivo reduzca su rendimiento.

Protección ante apps maliciosas:

Para proteger los dispositivos de estas aplicaciones lo primero es fijarse bien antes de instalarlas. Un dato fiable puede ser el número de descargas que tiene, o hacerlo desde tiendas oficiales como Google Play o App Store. También es fundamental fijarse en los permisos que solicita a la hora de instalarse y, ante la más mínima sospecha, no instalar la aplicación.

2.6. Ataque a contraseñas.

Los ataques a contraseñas son otra amenaza a las que los dispositivos se enfrentan a menudo.

A través de diferentes estrategias, los ciberdelincuentes atacan las credenciales de los usuarios que se encuentran en los dispositivos. La mayoría de las veces esto sucede por ensayo y error. Los atacantes comprueban diferentes combinaciones de letras y números hasta adivinar la clave.

Su objetivo será robar la información almacenada en el dispositivo y en las cuentas a las que pueda acceder, suplantando la identidad del propietario.

El consejo principal es disponer de contraseñas robustas, pero también, evitar dejar cuentas abiertas en los dispositivos.

Así mismo, se debe evitar:

- Usar la misma contraseña para distintos dispositivos.

- Usar contraseñas que sean demasiado débiles y o se puedan recordar fácilmente.

- Almacenar contraseñas en archivos de notas que estén en los dispositivos o en la nube, especialmente, si no se han cifrado anteriormente.

- Guardar contraseñas en el navegador del dispositivo, así como el uso de contraseñas muy fáciles de adivinar: 012345678,1234, nombre o fechas de nacimiento, etc.

Sin embargo, este tema se tratará en más profundidad en el siguiente punto: Creación de claves y contraseñas seguras.

Obra publicada con Licencia Creative Commons Reconocimiento Compartir igual 4.0